23.11.202311:31

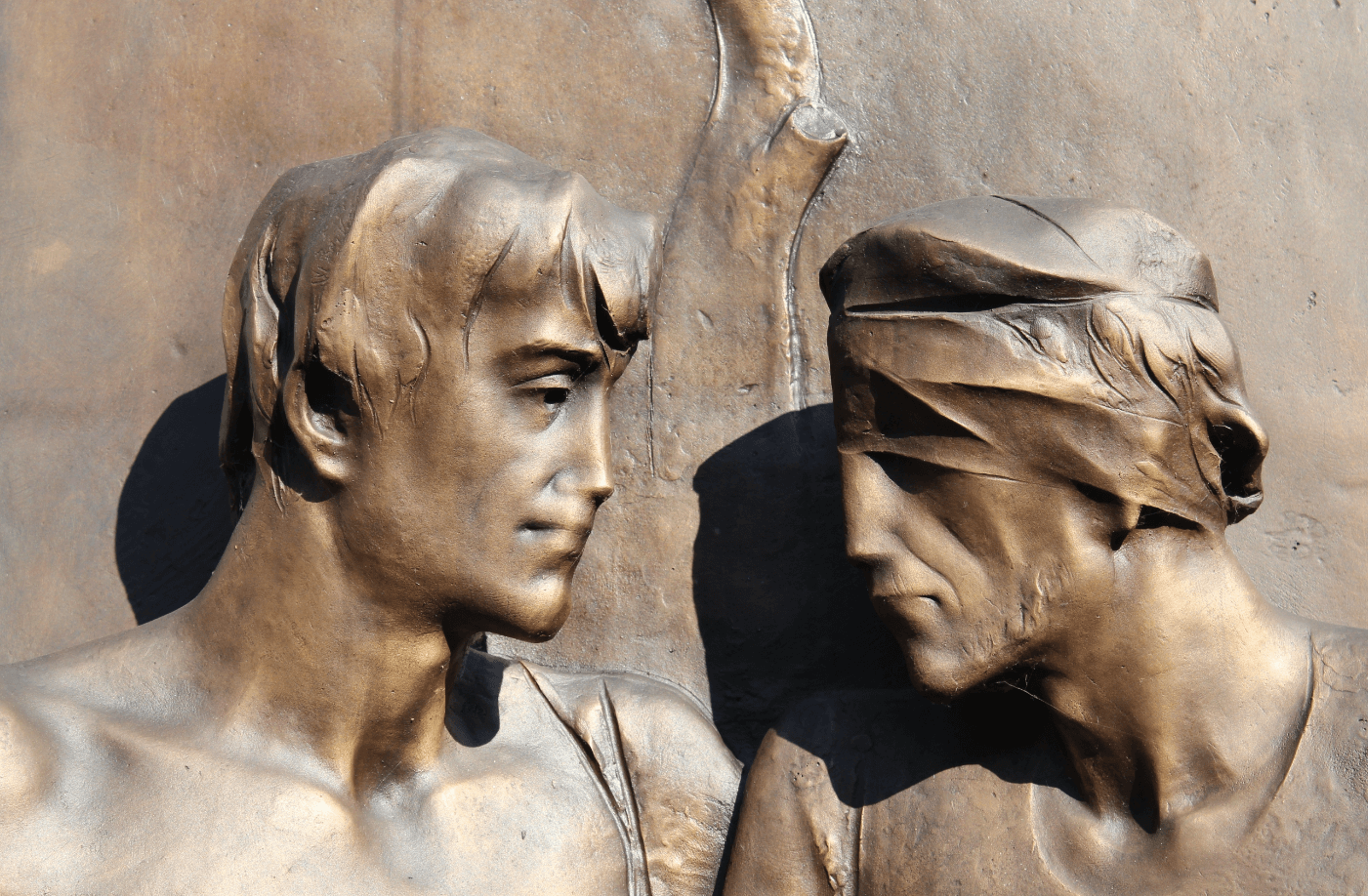

Ничем из ничего созидать

Работая над биографическим словарем «Беларусь — России и миру», с интересом занимался поиском, сбором данных о белорусском роде Бурачков (Бурачеков). Чем больше изучал материал, тем сильнее гордился выходцами из Могилевской губернии! Из этого рода четыре поколения, 13 человек служили военному флоту.… Далее...